Vers un changement de paradigmes

Nous avons constaté ces dernières années une hausse significative de l’usage de la donnée dans notre quotidien.

Cela se retranscrit par une augmentation considérable du volume de données mondial passant ainsi de 33 zettaoctects en 2018 à 175 zettaoctets attendu pour l’année 2025. (source : commission Européenne)

La data représente le cœur de nos activités. Cela induit une nécessité de maitriser nos usages tout en les sécurisant.

Face à la recrudescence des cyberattaques, s’équiper d’une solution adéquate n’est plus une option mais une nécessité.

Il devient essentiel de sécuriser les end-point des utilisateurs par des solutions de types EDR.

Cela passe également par la cartographie des actifs de votre entreprise.

En ayant connaissance du mode de traitement de la donnée en interne, vous pourrez répercuter une politique de sécurité globale à votre entreprise.

Ce changement de paradigme entraine une nécessité de s’adapter. Les menaces se concentrent aujourd’hui sur les environnements utilisateurs.

L'EDR un incontournable de la cybersécurité ?

91% des entreprises françaises estiment avoir mis en place des solutions leur permettant d’être protégées (source opinionway).

La solution numéro 1 reconnue pour la protection de l’environnement de l’entreprise étant l’antivirus.

L’antivirus permet de détecter, prévenir et éliminer les programmes malveillants sur vos appareils.

Aujourd’hui, il ne suffit plus. En effet, vous l’avez très certainement constaté ces dernières années, les cyberattaques sont de plus en plus sophistiquées. Les hackers abusent de l’IA pour parvenir à leurs fins.

Les cybercriminels rusent en exploitant des vulnérabilités inconnues. On parlera d’attaques zero day. En effet, Mandiant (société américaine de cybersécurité et fililale Google) a analysé 138 vulnérabilités qui ont été divulguées au cours de l’année 2023. 97 d’entre elles ont été exploitées sous forme de zero day autrement dit avant que les correctifs nécessaires aient pu être mis en place.

Afin de répondre à cet enjeu, les éditeurs de cybersécurité se sont adaptés et ont créé une nouvelle technologie : l’EDR.

Un EDR (Endpoint Detection and Response) est une technologie qui permet d’anticiper et de neutraliser les cyberattaques modernes et inconnues sur vos postes de travail et serveurs.

L’EDR va modéliser le comportement normal d’un système ou d’un utilisateur. Lorsque le comportement est jugé suspect (plusieurs tentatives de connexion à distance sur des comptes utilisateurs par exemple) le scoring de criticité augmentera et le serveur pourra être isolé afin de protéger les données de l’entreprise.

L’objectif est de contrecarrer toute action non conforme ou exécution de process inconnus. Il vient se positionner en amont de l’EPP (antivirus) afin d’analyser le trafic entrant sortant au sein d’un système d’information (pc ou serveur).

La combinaison d’un antivirus et d’un EDR est la clé de la sécurisation de l’ensemble de vos terminaux.

Antivirus + EDR = le duo gagnant !

Réduction des risques de sécurité

l’identification rapide des menaces et comportements suspects permettent de limiter les risques de compromission.

Protection complémentaire

L’antivirus bloquera les menaces classiques (virus, malwares). L’EDR quant à lui détectera et répondra aux attaques sophistiquées et inconnues.

Amélioration de la gestion des incidents

La combinaison de ces deux solutions permettent de répondre aux exigences réglementaires (Article 21 de la Directive Européenne NIS2) en matière de cybersécurité (rapports détaillés, traçabilité des incidents)

Réduction des coûts liés aux cyberattaques

Minimisez les impacts financiers (arrêt de production) liés aux fuites de données de votre entreprise.

Comment l'EDR aide à bloquer une cyberattaque ?

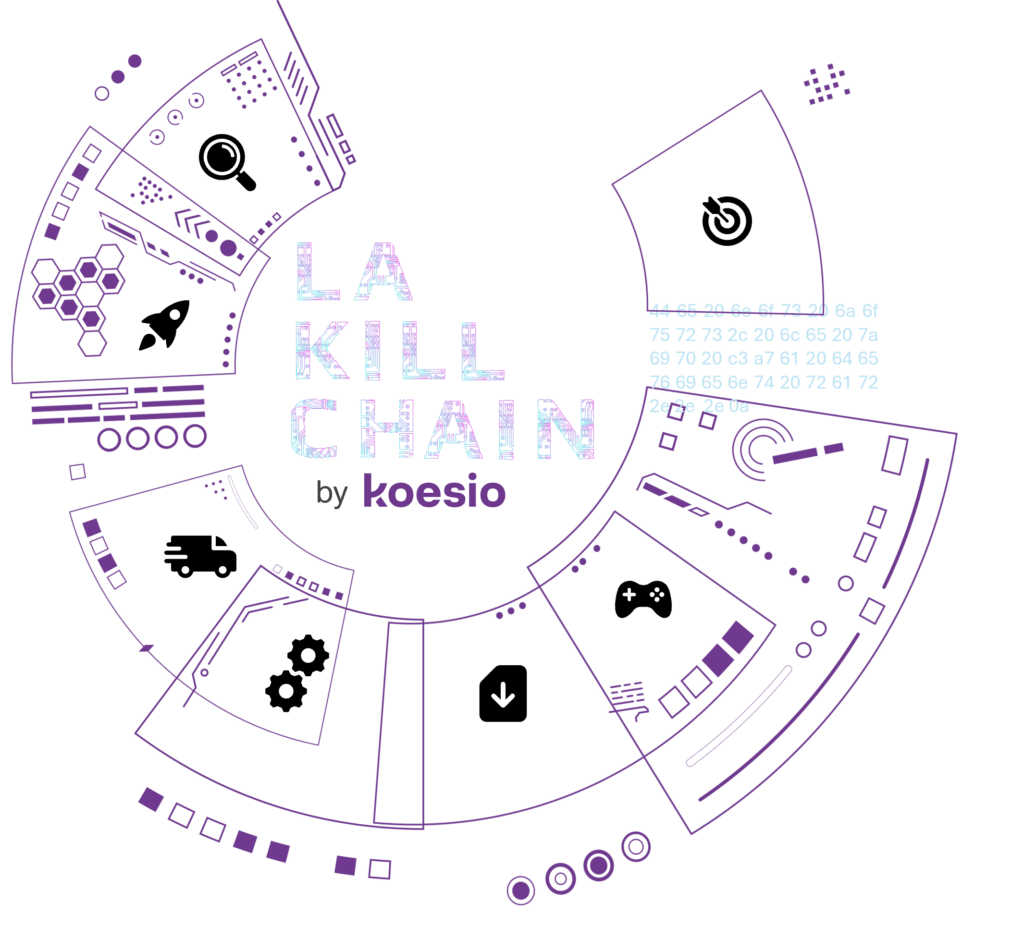

Les cybercriminels appliquent un modèle issu du monde militaire portant le nom de « Kill Chain ».

Ce modèle transposé dans le monde de la cybersécurité permet de mieux cerner les enjeux d’une cyberattaque. Il se décompose en 7 étapes clés

La reconnaissance

Il s’agit pour l’attaquant de rassembler un maximum d’information et de rester le plus discret possible (ingénierie sociale, attaques par phishing, vol de mots de passes). Cette étape est cruciale dans la réussite de l’attaque

La création d'un arsenal

Les informations en poche, le cybercriminel créera une attaque sur-mesure ciblant des équipements spécifiques du SI

La livraison

Le hacker va envoyer des campagnes de phishing (malware en pièce-jointe, distribution de clés usb infectées. Il fera en sorte de déposer la charge sur le site cible en variant les canaux

L'exploitation

Exécution du code par l’utilisateur via l’ouverture d’un e-mail, document ou insertion d’un périphérique infecté. Une fois le code lancé, il va réaliser les tâches pour lesquelles il a été créé : Il embarque avec lui le nécessaire pour effectuer une opération immédiate ou exploiter des failles de sécurités sur les postes et serveurs du réseau.

La persistance

Il s’agit ici de rendre le code persistant et de le dupliquer sur les autres périphériques du SI. Il s’agit d’ancrer profondément la menace dans le SI.A l’épreuve de l’antivirus, par ses capacités de résistance et de duplication. Il laisse derrière lui des éléments de compromission plus ou moins difficile à déceler pour les threats analysts

Le commandement et contrôle

Le malware embarque une interface capable de communiquer de façon autonome avec l’attaquant. Il va lui permettre de disposer d’un centre de contrôle complet (Service web, sessions de ligne commande interactives, parfois un centre d’administration complet avec une visualisation sur l’ensemble du réseau)

L'atteinte des objectifs

L’attaquant dispose d’une base solide d’exploitation des périphériques, des fichiers, des données stockées sur les serveurs, des accès cloud.

Il peut atteindre ses objectifs par exemple en chiffrant les données et demander une rançon.

Comment l'EDR réduit votre surface d'attaque ?

L’EDR va jouer un rôle clé dans la détection et la réponse aux menaces. En l’installant sur chacune vos machines, il surveillera de façon silencieuse l’intégralités des opérations sans bouleverser votre environnement de travail.

Phase de reconnaissance

L’EDR détectera les scans et les analyses de données sur vos postes et serveurs

Phase de livraison

La détection des menaces intégrées empêchera le dépôt de la charge dans le système de stockage

Phase d'exploitation

Les moteurs de détections réagiront au chargement des modules à risques en empêchant leur exécution, les évènements annexes.

L’EDR aura isolé vos machines avant même que le hacker n’ait pu parvenir à atteindre ses objectifs à travers le centre de contrôle (C2)

Son action va permettre d’identifier les attaques potentielles et les bloquer en empêchant toute prise d’otage de votre entreprise en supervisant le comportement de vos équipements. En positionnant Endpoint Detection and Response sur vos postes et serveurs, vous réduirez votre surface d’attaque.

Services Managés + EDR : la combinaison gagnante !

Un accompagnement quotidien est recommandé dans la gestion / le pilotage de votre EDR.

Koesio vous accompagne dans la gestion des évènements graves et critiques remontés par vos périphériques sur la console centralisée.

C’est une équipe dédiée à la gestion des consoles managées et formée à leur exploitation qui prendra en charge l’analyse de l’ensemble des remontées d’alertes pour tous nos clients.

L’équipe deviendra votre interlocuteur Cyber et approfondira sa propre connaissance de votre environnement en catégorisant les faux positifs et en améliorant la pertinence des résultats.

Bénéficiez d'un accompagnement cyber personnalisé !

Expertise spécialisée

Notre équipe de cyberveille se charge d’analyser vos alertes (actions internes d’administration sur les serveurs, pentests planifiés, installation logiciels métiers, tests de scripting, etc)et réduire les faux positifs et améliorer la sécurité de votre environnement de travail.

Réactivité face aux incidents critiques

Lorsque la compromission est avérée, Koesio vous informe et travaillera conjointement avec le SOC Editeur Européen pour mener une investigation approfondie et vous proposer un plan d’action immédiat et personnalisé.

Prise en charge des interventions

De la simple réinstallation d’un poste à la coordination d’une intervention terrain pour remettre en production vos infrastructures, nos équipes prendront toutes les mesures pour éradiquer la root cause de l’attaque.

Besoin de renforcer la sécurité de votre service d'information ?

Nos experts vous accompagnent pas à pas dans la mise en conformité de votre SI.