Sécurité

Les indispensables

C’est souvent une fois qu’il est trop tard qu’on réalise à quel point la prévention est importante. Anticipez ce cas de figure et protégez-vous contre tous les types d’incidents possibles, en particulier autour de vos sauvegardes, qui contiennent les informations essentielles de votre entreprise. Nos équipes vous apportent de la sérénité en surveillant pour vous vos équipements en permanence.

1

2

3

" Une politique de sauvegarde des données c’est avant tout une politique de sauvegarde de votre entreprise ! "

L’intensité des attaques est en forte hausse (les pertes liées à une cyberattaque ont été multipliées par 6 en un an) selon le rapport sur la gestion des cyber risques.

Pour anticiper un risque de perte de données et faire face, il est crucial de connaître l’impact d’une perte partielle ou totale de vos données. Il y a 2 questions à vous poser :

Combien de temps pouvez-vous vous passer de vos données ?

Quelle quantité de données, en temps, pouvez-vous perdre ?

Le principe de la sauvegarde est de copier vos données sur un support différent de celui qui héberge vos données pour pouvoir les récupérer en cas de perte partielle ou totale. La copie des données se fait à intervalles réguliers, plus ou moins rapprochés selon la criticité de vos données, du quasi-instantané au quotidien.

Une fois mise en place, la sauvegarde doit être testée régulièrement pour vérifier son bon fonctionnement. La sauvegarde doit aussi être protégée et sécurisée, en effet, de plus en plus de cryptovirus suppriment les sauvegardes avant de s’attaquer aux données actives, ce qui obligent les entreprises à payer des rançons.

Il existe différents types de sauvegardes qui correspondent à différents besoins :

– Solution simple qui sauvegarde vos données selon le paramétrage établi

– Solution plus complète pour sauvegarder l’intégralité de votre infrastructure

– Solution de sauvegarde de l’ensemble de votre environnement Office 365 (pour les applications d’Office 365 de Microsoft, sachez que, nativement, seule OneDrive sera sauvegardée).

La sécurisation des données sensibles est un sujet qui préoccupe souvent une fois les dégâts déjà établis. Il existe pourtant plusieurs solutions de chiffrement pour coder vos données les plus confidentielles.

1er niveau de sécurité : Chiffrer le lieu de stockage de vos données

Le 1er niveau de sécurité consiste au chiffrement global ou partiel du lieu de stockage de vos fichiers. Un 1er niveau de sécurité efficace, mais qui n’empêche pas en cas d’échange de fichiers, de chiffrer le document en tant que tel.

2ème niveau de sécurité : Chiffrer les fichiers de données

Le meilleur niveau de sécurité vous permet d’activer le chiffrement des données directement, quelle que soit la localisation de ces données et les transferts effectués. Ainsi, vous pouvez partager des accès à d’autres personnes, et manager par la suite les droits pour rajouter ou supprimer des accès à ces fichiers.

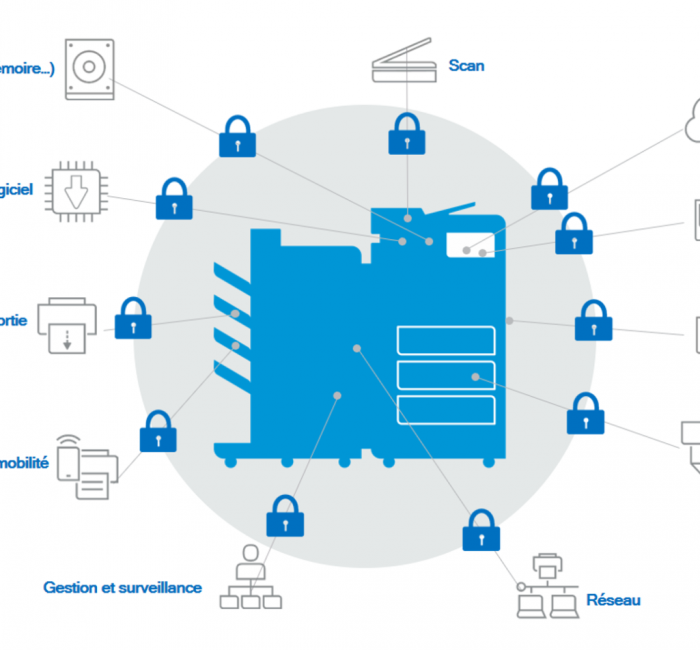

– Pour vous, utilisateurs, les imprimantes ne représentent pas toujours un risque pour une entreprise. Et pourtant, lorsqu’elles ne sont pas sécurisées, elles peuvent exposer l’ensemble du réseau à une cyberattaque.

– Les utilisateurs peuvent modifier les paramètres d’un périphérique, accéder aux données ou envoyer des documents numérisés n’importe où, à n’importe quel moment.

– Trop de travaux d’impression confidentiels ne sont pas récupérés et restent à la vue de tous, une personne mal attentionnée pourrait en prendre possession et en faire mauvais usage.

– Les failles de sécurité ou la non-conformité aux réglementations peuvent être coûteuses, en particulier si les données client sont compromises.

– Les employés mobiles doivent pouvoir imprimer où qu’ils soient, sans sacrifier la sécurité de l’entreprise.

– Le service informatique a besoin d’outils pour gérer plus efficacement la sécurité du parc de périphériques d’impression.

Il suffit d’une seule imprimante non sécurisée pour mettre toute votre entreprise en danger.

Il existe plus de 12 points de vulnérabilité sur vos périphériques d’impression connectés.

La plus dangereuse des intrusions et qui met en danger votre entreprise, c’est la copie, le vol ou ou la vente de vos données névralgiques. Il vous faut donc mettre en place une protection par principe de toutes les personnes ayant accès à ces données, y compris en interne. C’est là que les solutions de détection des menaces informatiques entrent en jeu. Elles permettent en traçant toutes les activités de votre infrastructure d’identifier des comportements anormaux. Elles détectent et vous avertissent chaque fois qu’un comportement suspect de transfert de données a lieu.

Vous avez pour projet de sécuriser vos données ? Nos experts sont là pour vous accompagner dans votre démarche. N’hésitez pas à prendre contact via ce formulaire. Nous déterminerons à vos côtés les solutions adaptées à vos besoins en matière de sécurité de données.

Abonnez-vous

à notre newsletter

Koesio, Entreprise de Services du Numérique (ESN), est le partenaire n°1 des PME et des collectivités pour leurs projets numériques.

Gestion & data

Infrastructure technique

Services managés

Supporte et centre de services

Financement

🚀 Préparé en seKret par l’agence web Marque Digitale

Laissez nous vos coordonnées ainsi que votre demande afin que nous puissions vous faire rappeler en moins de 24h ouvrées par le bon interlocuteur